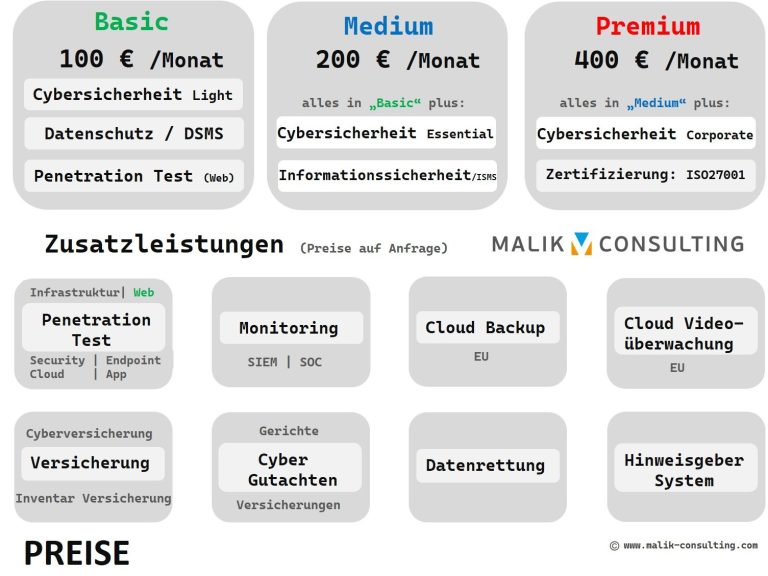

CYBERSICHERHEIT /PENETRATION TEST | DATENSCHUTZ INFORMATIONSSICHERHEIT | ZERTIFIZIERUNG

Einfach, flexibel und bezahlbar.

Sehr geehrte Besucher,

ich freue mich, dass Sie unsere Webseite besuchen.

Wir sind ein führender Service Provider in den Bereichen Cybersicherheit, Penetration Test, Datenschutz, Informationssicherheit und Firmenzertifizierung aus einer Hand.

Unsere zertifizierten Berater, Penetration Tester und IT-Spezialisten verfügen über langjährige Berufserfahrung.

Aufgrund nationaler und internationaler Erfahrung in den Bereichen Diplomatisches Korps (Botschaften, Außenministerium), Kritische Infrastrukturen (Wasserversorgung, Kläranlagen, Bahn), Öffentliche Verwaltung (Gerichte, Rathäuser) und Privatsektor (Apple, Siemens, O2 Telefonica, PAYBACK, Saudi Telecom) sind wir in der Lage ihnen branchenspezifische und einzigartige Cybersicherheit(99%) anzubieten.

Unsere Leistungen bieten wir mehrsprachig (Deutsch, Englisch) und weltweit an.

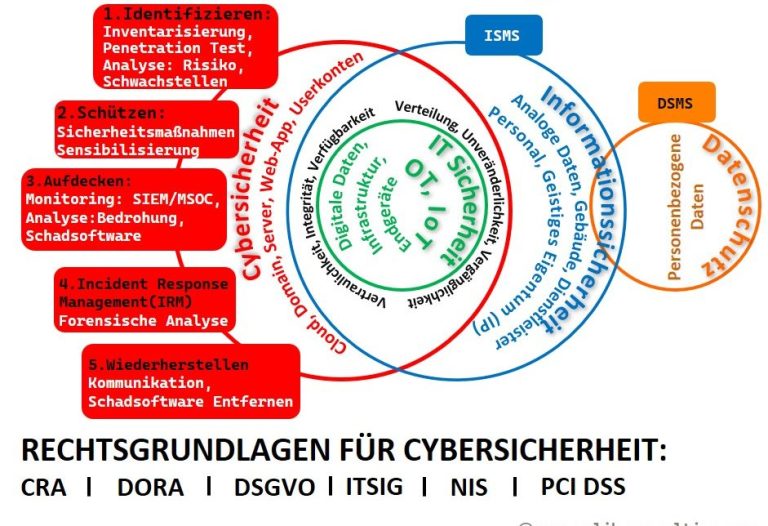

Wir sind der Überzeugung, dass eine umfassende, proaktive und nahtlose Cybersicherheit weder optional noch ein Luxus ist, sondern eine existenzielle Notwendigkeit die gesetzlich vorgeschrieben ist (siehe Grafik oben "Rechtsgrundlagen für Cybersicherheit").

Umfassende Sicherheit besteht aus vier Komponenten:

- Cybersicherheit (Penetration Test, Cyberversicherung, Datenschutz und Informationssicherheit)

- Sensibilisierung der Mitarbeiter

- Monitoring der IT-Systeme

- Gebäude Sicherheit (Inventarversicherung, Alarm, Videoüberwachung und Sichtschutz)

Der Verantwortliche (Geschäftsführung) muss alles in seiner Macht Stehende tun um den gesetzeskonformen und performanten IT-Betrieb gemäß SLA (Service Level Agreement) zu gewährleisten, einen unbefugten Zugriff auf die Daten zu unterbinden und Cyberangriffe proaktiv zu vereiteln.

System-Anomalien müssen selbständig erkannt (Monitoring) werden, bevor Kunden, Bürger, Behörden, Investoren oder Abmahnanwälte dies tun.

Materielle Schäden (Strafen, Kosten für Wiederherstellung der IT-Systeme) und immaterielle Schäden (Reputation) müssen vermieden bzw. minimiert werden.

Die Berechnung der Kosten und Eintrittswahrscheinlichkeit künftiger Cyberschäden ist nicht trivial da diese auf individuelle Risikowahrnehmung basiert.

Zur Berechnung vom "Return On Security Investment" (ROSI) kann die Extrapolation der vergangenen Cyberschäden (z.B. durch Phishing-Attacken) herangezogen werden.

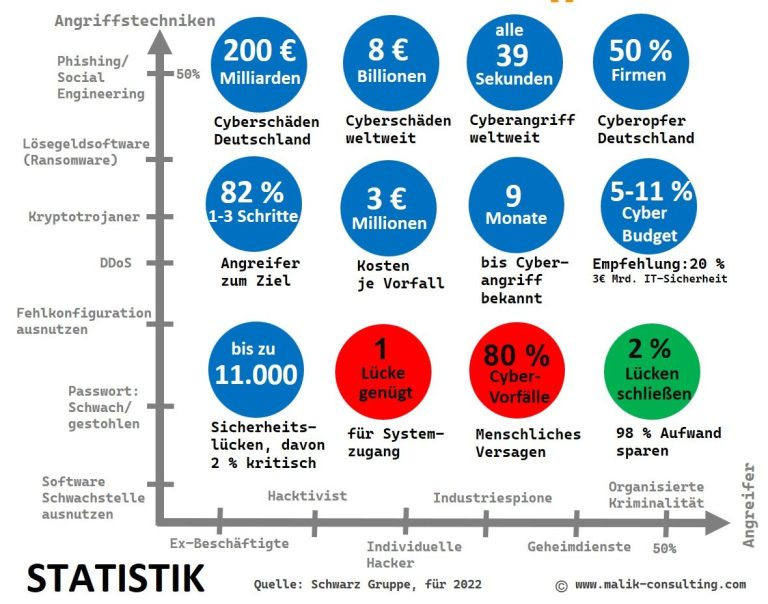

Wenn Sie 2% der relevanten Sicherheitslücken schließen, sparen Sie bis zu 98% des Aufwands zur Systemhärtung ein.

Professionelle Hacker benötigen nur eine einzige (kritische) Sicherheitslücke um in Ihrem IT-System einzudringen (siehe Grafik oben “Statistik”).

Da Hacker ihre Angriffsmethoden an technologischen Fortschritt anpassen und die üblichen Sicherheitsmaßnahmen (Firewall, Antivirus-Programm) leicht umgehen können, müssen Penetration Tests wiederholt werden.

Bei Penetration Tests verlassen wir uns nicht nur auf Signatur-basierte (bekannte Bedrohungen) Erkennung, sondern verwenden auch heuristische Methoden um bisher unbekannte Bedrohungen zu identifizieren.

Damit Cyberangriffe erfolgreich abgewehrt werden können, sind außer starken IT-Kenntnissen, Erfahrung und Leidenschaft auch Geopolitische- und Menschenkenntnisse erforderlich.

Manche Hacker (Geheimdienste und Hacktivisten) verfolgen politische Ziele. Beim Social Engineering (Phishing, Scamming) wird das Vertrauen ausgenutzt und die User werden durch geschickte manipulation ihrer Emotionen zu bestimmten Handlungen verleitet (Preisgabe der Zugangsdaten, Geldüberweisung).

Durch den Einsatz der Künstlichen Intelligenz (KI) werden Phishing-Mails künftig noch authentischer.

80% der Cybervorfälle und Datenpannen sind auf menschliches Versagen zurückzuführen. Dies ist ein Beleg dafür, dass Compliance basierte Mitarbeiter-Sensibilisierungen nicht zielführend sind (siehe Grafik oben “Statistik”).

Durch den holistischen Ansatz kann eine Sicherheitskultur geschaffen und das Mitarbeiterverhalten positiv beeinflusst werden.

Das „Recht auf Vergessen werden“ (DSGVO) lässt sich nicht immer umsetzen da die Nutzer oft einen irreversiblen digitalen Fußabdruck im Internet hinterlassen haben und nicht wissen, dass ihre (personenbezogenen) Daten im Darknet zum Kauf angeboten werden.

Ich freue mich Ihnen unser Konzept für Ihre umfassende Cybersicherheit in einem persönlichen Gespräch vorstellen zu dürfen.

© Urheberrecht. Alle Rechte vorbehalten.